El exploit parece ser aprovechable a través del protocolo URL de la llamada de una aplicación como Microsoft Word. Según explica la compañía, el atacante que logre aprovechar esta vulnerabilidad podrá ejecutar código arbitrario con los mismos privilegios que la aplicación de llamada. De esta manera, si Word se estuviese ejecutando con privilegios de administrador, esto significa que el atacante podría obtener esos mismos privilegios.

Desde Microsoft han recomendado deshabilitar la herramienta MSDT mediante una serie de sencillos pasos hasta que encuentren una solución al problema. Para desactivarla, tenemos que hacer lo siguiente:

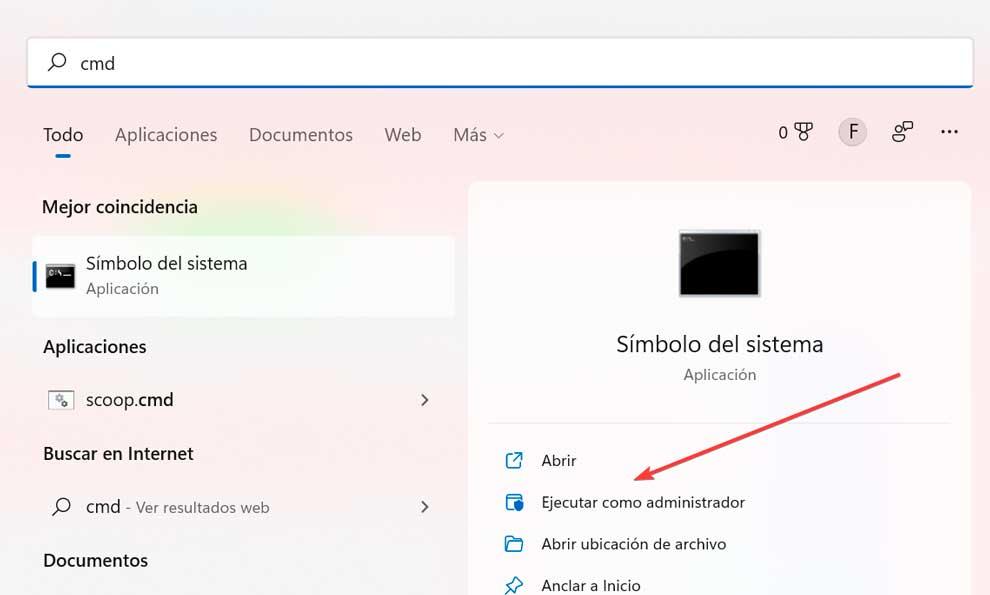

Abrir el Símbolo del sistema como administrador

Ejecutar el comando "reg export HKEY_CLASSES_ROOT\ms-msdt nombre del archivo" (sin comillas).

Ejecutar el comando "reg delete HKEY_CLASSES_ROOT\ms-msdt /f" (sin comillas).

En 'nombre del archivo' sustituimos por el nombre que le queremos dar al archivo para exportar la información de ese registro.

Para revertir los cambios y volver a disponer de esta herramienta, hacemos lo siguiente:

Ejecutamos Símbolo del sistema como administrador

Ejecutamos el siguiente comando para restaurar la clave del registro: "reg import nombre del archivo" (sin comillas).

La compañía recomienda también activar la protección basada en la nube y el envío de muestras automático en Windows Defender.

Publicar un comentario

Publicar un comentario